05/05: Wireshark3.6.4 -

Wireshark3.6.4がリリースされました。主な変更点は以下になります。

Windows版はVS2022でのビルドとなり32ビット環境での最終版になりました。LinuxではGCC7.5ビルド問題の訂正、RPMパッケージが改善されています。Mac版ではインストーラーがSparkle2に変更されています。

そして、プロトコルではIEEE802.11ax、NetFlow/IPFIX、RDPをはじめとしたダイセクタの変更があります。最新版の取得は https://www.wireshark.org/download.html

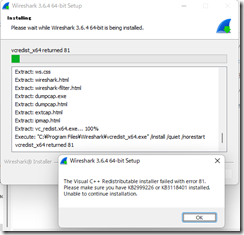

本日更新されたWireshark3.6.4ですがWindowsでは開発環境がVisualStudio2022に変更になったことに伴いPCによってはC++ランタイムのエラーが出てしまう場合もあるようです。現在確認していますので、Windows11 などでは少しだけアップデートを待っていても良いかもしれません。取り急ぎお知らせまでに

早速vcredist_x64 vc_redist.x64の修正バージョンのWireshark3.6.5がリリースされました!こちらのバージョンではC++ランタイム問題は発生しませんのでご安心ください。https://gitlab.com/wireshark/wireshark/-/issues/18077 自動アップデートもしくは公式サイトより最新バージョンをダウンロードください。https://www.wireshark.org/#download

USBCtoC Lightning対応の新しいペネトレーションテストツール

O.MG Keyloggerケーブルが登場しました。

Keylogger版では65万ストロークのキーロギングに対応しています。

またUSB-Cスマートフォンおよびタブレットへのキー挿入が行えます。

Geofencing(MAC検出トリガ)などが追加されています。

従来のO.MG Cable同様に 内臓WiFiによる遠隔操作 自己破壊

大型ペイロード対応 ブート時のペイロード挿入が行えます。

お問い合わせは弊社ペネトレーションテストツールへ

→ https://www.ikeriri.ne.jp/security/penetrationtool.html

07/12: スマホやタブレットの通信をキャプチャしたい件

いつも大変お世話になっております。いけりり竹下です。

キャリアの方にも聞いてみたのですが、現状の国内の主要キャリアであれば

LTE/5Gの通信を直接手軽にキャプチャする機器は基本的にはありません。

2G(GSM)、3Gやまだセキュリティ意識の低かった時代は中経路が甘い場合もありましたが

たとえ自己調達や自作してキャプチャしても通信内容が暗号化されており、

中経路も含めて現在は現場のフィールドSEなどの方であっても簡単に暗号解除

できるものではありません。

また、Stingray(Stingray phone tracker – Wikipedia)のような機器は

裁判所の許可が必要なうえ暗号の設定を入手して解除するので非常に面倒です。

※もちろん、LTE/5Gのネットワークから通常の有線LAN(SDWAN等)へと中継されれば

そこでこれまで通りキャプチャができます。

少なくとも日本の主要キャリアであれば安心して使って大丈夫です。

それではLTEや5Gのパケットをキャプチャする方法がないかというとそうではありません。

参考:android - Capturing mobile phone traffic on Wireshark - Stack Overflow

1:AndroidのアプリやRoot化によってキャプチャする(Androidならtcpdumpをインストールできます)iPhone不可

tPacketCaptureというアプリやKismetのMichel Kershuさんがツールを作ってます

2:iPhoneのデバッグ機能のRVI(remote virtual interface )を利用してキャプチャ

開発者ツールおよびMacOSが必要で開発者証明書が必要なので、自分のAppleIDのスマホやタブレットのみキャプチャ可

3:WiFiでIEEE802.11フレームをキャプチャ (iPhone/Androidともに可能)

4:VPN設定をしてVPNコントローラー側でキャプチャ(iPhone/Androidともに可能)

5:プロキシサーバを経由するようにして通信をキャプチャ

などでしょうか?このうち、やはり比較的簡単なのは5や4

完全にパケットをとれそうなのが2です。Androidであればアプリを用意すれば

パケットをとることが簡単にできそうですが、iOSの場合は今のところは

難しそうです。以下ご参考くださいませ。

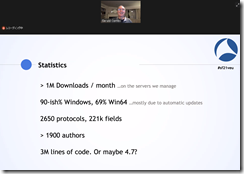

Geraldさんのキーノートから

→SharkFest™ EUROPE (wireshark.org)

04/14: ProfiShark managerとFPGAキャプチャ

いけりり@InteropTokyo 2021です。現地にてProfitap社のFPGAキャプチャ機器、ProfiSharkシリーズのデモンストレーションを行っています。

ProfiShark1G/1G+ではShowNetからの回線をフェイルセーフパススルーで接続します。また電源はUSB3より取得できます。10G/1Gに対応しているProfiShark10G/10G+では回線の種類にあわせてSFP/SFP+モジュールを接続します。たとえば、1GBASE-SXにつないでファイバの全二重2Gbpsのフルキャプチャを行ったり、10GBASE-TのSFP+モジュールを接続してカッパーネットワークの計測を行うこともできます。

キャプチャはFPGAで行うため、コンピュータの性能に関係なくキャプチャを行うことができます。さらにハードウエアでタイムスタンプを付与するので、通常モデルで8nsの時間精度、GPSモデルでは16ns、またPPS端子から時間を入力することも可能です。

取得したパケットは専用のダイセクタを用いて高い時間精度で表示できるほか、PAUSEフレーム、VLANのタグフレーム、FCSフレームをはじめとして、32バイト以上のフレームをエラーや壊れたフレームを含めてすべてキャプチャできます。

ストレージを内臓し、Erastic+Kibana+Grafanaによる見える化を加えたアプライアンス型のIOTAシリーズも用意しておりますので、ぜひご検討くださいませ。

いけりりではペネトレーションテスト機器としてO.MGケーブルと

O.MG Programmerを取り扱っております。

OMGケーブルですが、 ちょっとがっかりされるかもしれませんが

このケーブルは見た目は普通のライトニングケーブルそのもので

プログラマの方を 使ってSSIDやパスフレーズ、アドレスなどを設定すると

ターゲットがケーブルを接続すると通常のLightningやUSB-Cや

マイクロUSBのスマホ接続ケーブルであると同時に

無線LANアクセスポイントのように見えます

リモートからスマートフォンやパソコンからOMGケーブルに接続すると

このケーブルをさしたターゲットのPCに 対してUSBのHID

キーボードのようにUSBキーストロークの 挿入攻撃が行えるものです

いわば、同期ケーブルをさしたPCにキーストロークをくれると言う製品です

実際のところは残念ながらスロット(メモリ)が少ないため

あまり長いコマンドとかが送れません。事前にDuckyScriptを作りこんでおいて

外部からデータを取得するなど工夫が必要です。

また、このようなケーブルを検出するO.MG Malicious Cable Detectorも取り扱っております。

ペネトレーションテストのデモンストレーションとして利用できますので、

お問い合わせくださいませ。

弊社では防衛省様、都道府県警察様をはじめとして、Hak5社の各種ペネトレーションテスト機器を用いた

ペネトレーションテスト教育なども行っております。どうかよろしくお願いします

→ペネトレーションテスト機器販売 (ikeriri.ne.jp)

いけりりネットワークサービス株式会社竹下は

防衛省陸上自衛隊システム防護隊様および

茨城県警様においてWiresharkによるパケットキャプチャ

及びKaliLinuxによるサイバーセキュリティセミナーを実施いたしました。

今後もいけりりは都道府県警察様防衛省様に向けて

品質の高い教育を提供していきたいと思います。何卒よろしくお願いします。

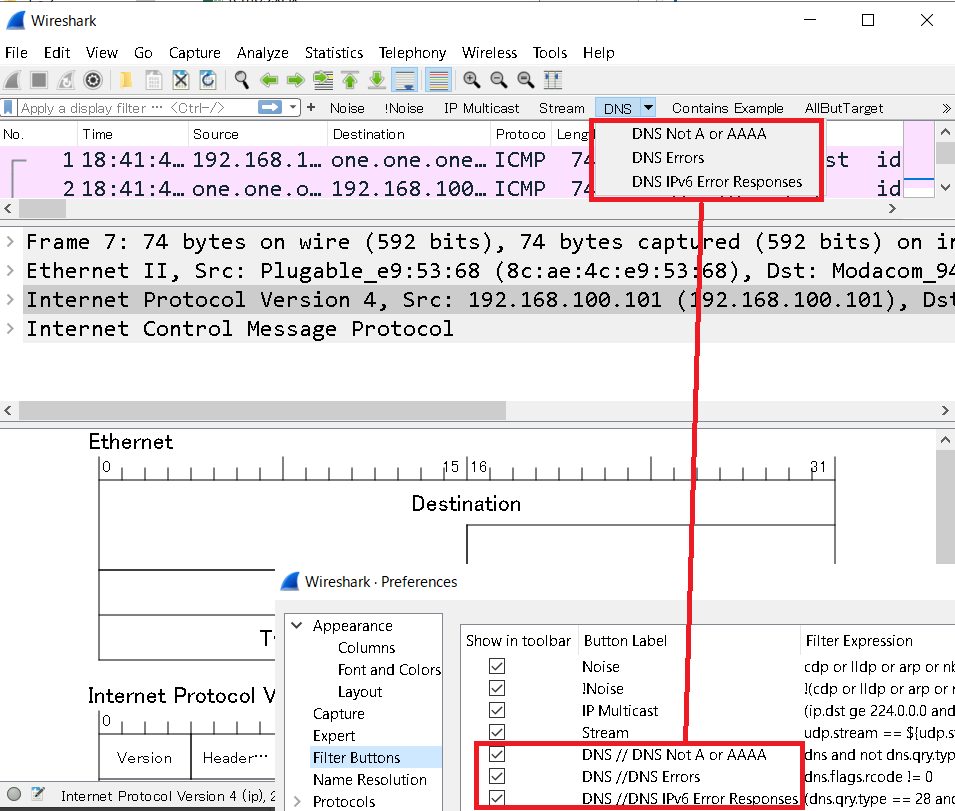

パケットダイアグラム画面、フィルタボタンの階層化、google.protobuf.Timestampをはじめとしたprotobufフィールド対応、RTP8kHzコーデックのau出力、IPPoverUSBなど新機能やEAP等プロトコル更新多数のWireshark3.4.0rc1が公開されました。

WindowsではNpcap/QTも更新されます →www.wireshark.org

オンライン開催なのでSharkfestV登録されていない方でもWireshark 公式のYoutubeチャンネルで配信をご覧になれます! youtube.com/watch?v=Sdej7y…