05/05: Wireshark3.6.4 -

Wireshark3.6.4がリリースされました。主な変更点は以下になります。

Windows版はVS2022でのビルドとなり32ビット環境での最終版になりました。LinuxではGCC7.5ビルド問題の訂正、RPMパッケージが改善されています。Mac版ではインストーラーがSparkle2に変更されています。

そして、プロトコルではIEEE802.11ax、NetFlow/IPFIX、RDPをはじめとしたダイセクタの変更があります。最新版の取得は https://www.wireshark.org/download.html

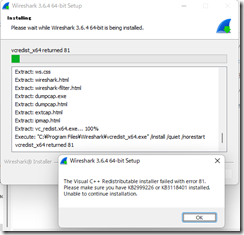

本日更新されたWireshark3.6.4ですがWindowsでは開発環境がVisualStudio2022に変更になったことに伴いPCによってはC++ランタイムのエラーが出てしまう場合もあるようです。現在確認していますので、Windows11 などでは少しだけアップデートを待っていても良いかもしれません。取り急ぎお知らせまでに

早速vcredist_x64 vc_redist.x64の修正バージョンのWireshark3.6.5がリリースされました!こちらのバージョンではC++ランタイム問題は発生しませんのでご安心ください。https://gitlab.com/wireshark/wireshark/-/issues/18077 自動アップデートもしくは公式サイトより最新バージョンをダウンロードください。https://www.wireshark.org/#download

04/27: Metageek社がAuvik社に買収されました

公式にも通知がありますが、Chanalyzer/Wi-Spy/EyeP.A.などを提供している

Metageek社がクラウド型ネットワーク管理ツールを提供するAuvik社に買収されました。

Metageek社がAuvik社に買収されたことに伴い5月より同社製品販売体制に変更があります。

Wi-SpyAir/Wi-SpyDBxは継続提供OK、Chanalyzerは各オプション廃止で

ReportBuilder機能を含めた単体永続版提供とともに

EyeP.A. TonicととあわせたMetageek Enterprise Suiteとしてサブスク制で提供されます。

詳細は弊社サイトを参考ください

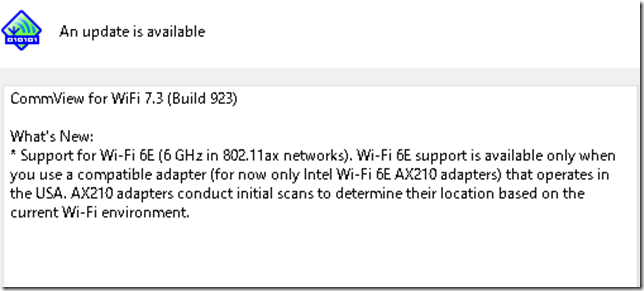

ついにTamoSoft社の無線LAN調査・キャプチャツールのCommView For WiFiが

今回のバージョンアップのバージョン7.3において、Wi-Fi 6Eに対応しました!!

※ただし日本は現在のところ非対応です

Wi-Fi 6EはIEEE802.11ax(WiFi6)を6GHzの周波数において利用可能とした仕様で

残念ながらまだ日本では認可されていませんが、M.2接続のIntel AX 210アダプタと

組合わせて用いることで米国においてWi-Fi 6Eのキャプチャが可能になります

03/24: Wireshark3.6.3リリース

Wireshark3.6.3がリリースされました。

ファジング対応、セキュリティ更新のほか、

地味ですが右クリックからWikiプロトコルページへの遷移で、

きちんと新しいGitLabに反映されるようになり、

RFCなどを簡単に参照できます。

HTTP、TLSをはじめとしたダイセクタの更新もあります。

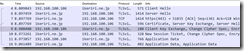

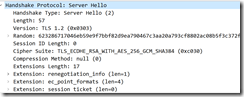

When your TLS server chooses Cipher Suite as TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 (0xc030), you can not decrypt Diffie-Hellman key exchange if you have the private key and certification.

In this case, its good way to set SSLKEYLOGFILE from your Browser, Wireshark can decrypt TLS

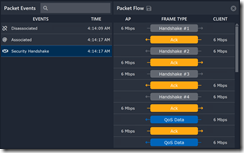

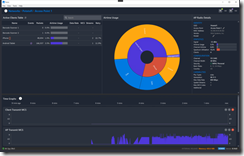

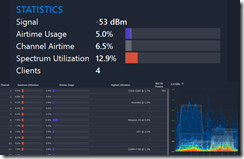

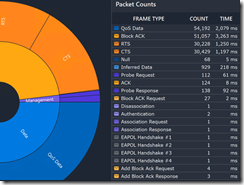

米国にて開催されているWLPC(Wireless LAN Professional Conference)にてMetageek社のEyeP.A.の後継となる新しいリアルタイム無線LANパケットキャプチャツール「TONIC」が発表されました。

パケキャプだけでなく、Wi-SpyDBx連携や自動イベント検知、複数アダプタを用いることでクライアントのローミング追跡にも対応しています。

02/18: SHARK JACK CABLE登場

Hak5社新製品のSHARK JACK CABLEはLinuxを搭載して、

USB-C(USB UART)でAndroid(OTG)やPC、Macから

シリアル、SSH、Webでアクセス可能なペンテスト機器です。

Bash、DuckyScriptのほかautossh nmap nc wget python

arp-scan hping3 macchanger ngrep nping p0f tcpdump等

を利用できます。

02/18: Hak5社OMG Plug登場

Hak5社より新製品出ました。O.MG PlugはWiFiを備えた

DuckyScript対応 キーストローク挿入ツールです。

WiFi経由で動的にスクリプトを変更してペイロード挿入が可能です。

いわばWiFiリモート更新対応のUSB Rubber Duckみたいに活用できます。

https://www.ikeriri.ne.jp/security/penetrationtool.html

Youtube movie here

https://youtube.com/watch?v=vo6yySnmvFE

Dualcomm社ETAP-PIで作成するSuricata NSMアプライアンス(日本語・Youtube)

Download PDF

https://www.ikeriri.ne.jp/develop/Dualcomm/Create%20your%20own%20NSM%20devices%20with%20Suricata%20using%20Dualcomm%E2%80%99s%20ETAP-PI,%20network%20tap%20appliance.pdf

Step1: Install Suricata for Raspberry Pi4 Install required packages

Step3: Execute Suricata and Test detection

Step4: Set Suricata as a service Edit service script

Step6: Automatically update Suricata rules at midnight

https://www.ikeriri.ne.jp/develop/Dualcomm/rapsberrypinetworkappliance.html

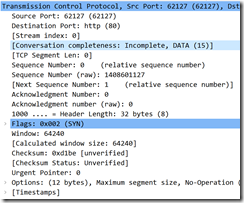

Wireshark3.6.0 tcp.completeness field is a integer value to understand connection state.

the value consists of

1 : SYN

2 : SYN-ACK

4 : ACK

8 : DATA

16 : FIN

32 : RST

when you see the value in your trace file at the Client side, it may be

1: just a SYN(1) packet, the firewall blocked the connection on server side.

3: SYN(1)+SYN/ACK(2), half connection, server is stressful or DoS attaked.

7: SYN(1)+SYN/ACK(2)+ACK(4) just a ESTABLISHED TCP connection without data

so Incomplete, DATA(15) means SYN(1)+SYN/ACK(2),+ACK(4)+DATA(8), TCP connection has been established and start data stream and not finished yet.